Jung

Psikolojisinin Algılama Mühendisliğine Uygulanması

(Daniel Koifmanın https://detect.fyi/invoke-shadow-applying-jungian-psychology-to-detection-engineering-285dc21ac89b adresindeki yazısının çevirisidir.)

"Bilinçdışını

bilinçli hale getirene kadar, hayatınızı o yönlendirecek- ve siz ona kader

diyeceksiniz." - Carl Jung

Bu çok tuhaf yazıya

başlamadan önce açık konuşayım - ben bile ne

bulduğumdan emin değilim. Bu fikir aslında çok zor hatırladığım bir rüya olarak

aklıma geldi.

Siber güvenlik alanında her zaman tuhaf analojilere ilgi duymuşumdur- bir şekilde tespit mühendisliği hakkında yeni düşünme yollarının kilidini açan tuhaf karşılaştırmalar. Müzik teorisi ve tespit mantığı arasındaki ilişki hakkında bir yazı yazmayı bile denedim, ancak umduğum gibi olmadı. Ve sonra... bu ortaya çıktı.

Rüyamın izini sürerken, insan davranışlarının bilinçdışı, sembolik, arketipik derin kalıpları takip ettiğine inanan, zamanından önce yaşamış İsviçreli psikanalist Carl Jung'un çalışmalarını düşünmeye başladım. Bu çalışmalar hepimizin içimizde bir "gölge benlik" taşıdığımızı, rüyalarımızın saçmalık değil, metafora bürünmüş mesajlar olduğunu ve yüzeyin altında motifler ve içgüdülerden oluşan kolektif bir bilinçdışını paylaştığımızı gösteriyordu. Sonra fark ettim ki... saldırganlar da genellikle aynı şekilde davranıyor.

Gelişmiş tehdit aktörleri her zaman basit ve mantıklı kalıplar içinde hareket etmezler. Doğrusal olmayan bir şekilde hareket ederler, niyetlerini sembollerin arkasına gizlerler, kaotik, kopuk ve hatta saçma hissettiren davranışlar sergilerler- rüyalar gibi. Bizi sadece kuralları çiğneyerek değil, beklediğimiz mantığı da çiğneyerek atlatırlar.

Belki de mesele budur.

Dolayısıyla bu potansiyel olarak neredeyse şizofrenik yazıda, tehdit davranışını Jung'un rüyaları, arketipleri ve bilinçdışını analiz ettiği şekilde analiz etmenin ne anlama geldiğini keşfetmek istiyorum. Bu tipik bir tehdit istihbaratı yazısı olmayacak- ve kesinlikle bir ders kitabı psikoloji makalesi de değil bu. Bu, telemetriye yeterince uzun süre baktığınızda, telemetri size bakmaya başladığında ve size mit, motif ve metaforun ortaya çıktığını gösterdiğinde ne olduğuna dair derinlemesine bir çözümleme.

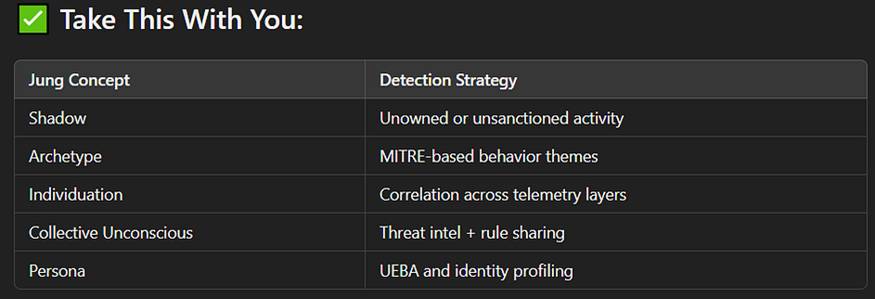

Bu yazı, Jung kavramlarının tespit mühendisliği yapma şeklimizi nasıl yeniden şekillendirebileceğini araştırıyor- metafor olarak değil, pratik, taktiksel bir model olarak şunları ele alacağım:

· Daha iyi tespit kuralları yazma

· Saldırgan davranışını anlama

· Olgun, uyarlanabilir SOC'ler oluşturma

· Çevremizdeki görünmeyenleri görme

Biraz garipleşelim.

🌒 1. Gölge → Kimsenin Sahiplenmediği Şeyleri Tespit Etmek

Gölge, bireyin kendisi hakkında kabul etmeyi reddettiği her şeydir.

Jung psikolojisinde gölge, bastırdığımız, inkar ettiğimiz ya da basitçe görmediğimiz yanlarımızı temsil eder. Kabul edilmeyen benliktir- genellikle dağınık, gizli veya uygunsuzdur. Psikoloji literatürü ve kendi üzerine düşünme bize bir şeyi yeterince uzun süre bastırırsanız, genellikle kötü niyetli şekillerde patladığını öğretir.

Ama gölge kötü değildir- sadece bilinmezdir.

Siber güvenlikte "gölge" pek çok şekilde karşımıza çıkmaktadır:

· Düzenli olarak çalışan ancak kimsenin nedenini bilmediği süreçler

· Kimsenin sahip olmadığı yönetici hesapları

· Artık kurumdan ayrılmış kullanıcıların Başlangıç klasörlerinde yer alan komut dosyaları

· "Yıllar önce biri tarafından" oluşturulan zamanlanmış görevler

Bu eserler mutlaka kötü niyetli değildir- ancak kolektif farkındalığın dışında çalışırlar ve bu da onları tehlikeli kılar. Amacınız ne? Onları ışığa çıkarmak.

Uyarı vermedikleri için onları görmezden geliyoruz- ancak yine de erişimleri var, kod çalıştırıyorlar ve varlıklarını sürdürüyorlar.

Bunlar IOC'ler değil. Bunlar altyapıdaki psikolojik kör noktalardır.

🧪 Algılama Konsepti: Gölge Analitiği

Aşağıdakileri Sormak için EDR veya SIEM'inizi kullanın:

· Hangi hesaplar 90 gündür giriş yapmadı - ama hala varlar?

· Hangi yayıncısı veya dijital imzası bulunmayan program dosyaları normalden 5 kattan fazla çalıştırıldı?

· Kurum imajlarında bulunmayan ama kullanıcı bilgisayarlarının yüzde 80inde bulunan kayıt defteri anahtarları nelerdir?

Kötü amaçlı

yazılım avlamıyorsunuz.

Ağınızın bilinçsiz davranışlarını ortaya çıkarıyorsunuz.

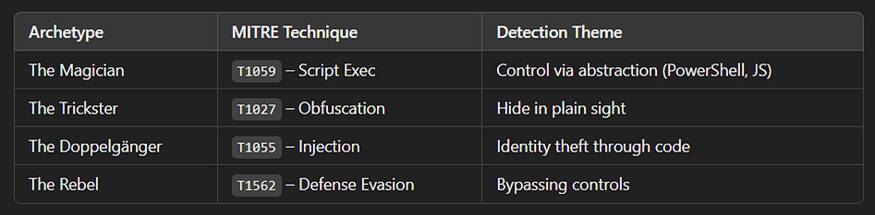

🧬 2. Arketipler → Davranışsal TTP Şablonları

Arketipler, kolektif bilinçdışından türeyen evrensel, arkaik kalıplar ve imgelerdir.

Carl Jung, insan davranışının rastgele olmadığına, arketip adı verilen derin ve evrensel kalıpları izlediğine inanıyordu. Bunlar içgüdüsel olarak tanıdığımız her zamana uygun rollerdir: Kahraman, Büyücü, Düzenbaz, Sihirbaz, Budala, İsyankar, İkiz.

Tanıdık geldi mi?

Biz zaten benzer bir şey kullanıyoruz: MITRE ATT&CK çerçevesi. Farklı alanlardaki ilerlemelerin köklerinin genellikle evrensel davranış ve düşünme kalıplarına dayanması şaşırtıcı değil- tüm teknolojik atılımlarımızı belirleyen bir "süper zeka" gibi.

Her MITRE tekniği bir davranışsal arketiptir - bir şablon. Bir komut dosyası yürütme (T1059) büyü yapan bir Sihirbazdır. Gizleme (T1027), bir kabuk oyunu oynayan Düzenbazdır.

Bir sonraki adıma bakalım:

Tespit kuralları IOC'ler için değil de saldırgan davranışlarının arketipleri için oluşturulsaydı ne olurdu?

Her tespit kuralı, sadece bir dize eşleşmesi değil, psikolojik bir davranış profili haline gelir.

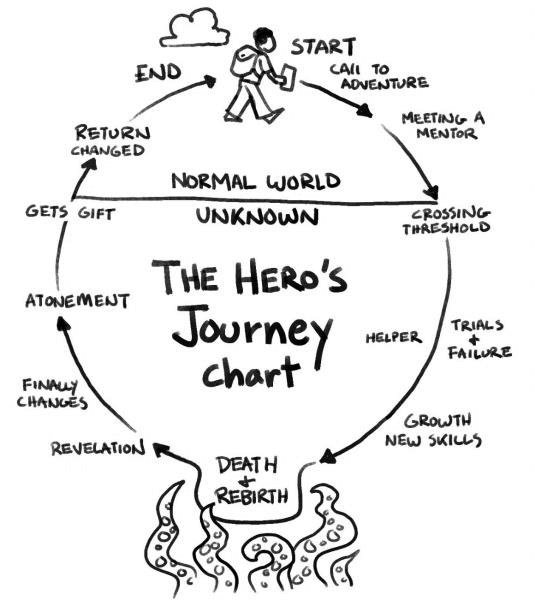

🔄 3. Bireyselleşme → Entegrasyon Yoluyla SOC Olgunluğu

Bireyleşme, bilinç ve bilinçdışını bütünleştirme sürecidir.

Jung düşüncesinde (ve Joseph Campbell'ın Jungdan etkilenerek yazdığı, hikayelerdeki-efsanelerdeki kahramanın gelişimini anlattığı Kahramanın Yolculuğu kitabında), gerçek büyüme güvende kalmaktan değil, bilinen dünyayı terk etmekten, gizli olanla yüzleşmekten ve dönüşmüş olarak geri dönmekten gelir.

İşte SOC olgunluğu tam olarak böyle bir şey.

Genç bir SOC sıradan bir dünyada başlar- temel kurallar, reaktif uyarılar, parçalanmış telemetri. Sonra bir şey yolculuğu tetikler: Bir ihlal, bir denetim ya da tespit kapsamının çoğunlukla tahmine dayalı olduğunun fark edilmesi.

Buradan itibaren SOC bilinmeyene doğru yol alır:

· Bulanık gibi görünen günlükleri çözümleme

· Alarm yorgunluğu ile başa çıkma

· Sistemler arasında ilişki kurma

· İlk tehdit avlarını oluşturmaya başlama

Bu Başlangıç Aşamasıdır- dağınık, doğrusal olmayan, sürtüşmelerle dolu. Ancak bu aşamada SOC kendi iç yapısını geliştirmeye başlar- kimlik, davranış, zaman ve bağlamı daha derin bir algılama anlatısı içinde bütünleştirme.

Sonunda, daha eksiksiz bir şey olarak "gerçek dünyaya" geri döner: Bir kural fabrikası değil, kutunun dışını görebilen, tehditlere uyum sağlayabilen ve sadece eserleri değil, niyeti de tespit edebilen bir sistem.

Bu bireyselleşmedir: SOC'nin tam olmaya başlaması, bağlamın farkında olan bir savunmacıya dönüşmesi. Sadece uyarmak değil, anlamak. Kayıtlar her zaman oradaydı. Hikayenin sadece bir okuyucuya ihtiyacı vardı.

🌌 4. Kolektif Bilinçdışı → Paylaşılan Uzmanlık

Kolektif bilinçdışı, insanlığın evriminin tüm ruhani mirasını içerir.

Carl Jung'un kolektif bilinçdışı fikri, tüm insanların evrensel bilgi, içgüdü ve sembollerden oluşan derin bir rezervuarı miras aldığı kavramıdır- farkında olmasak bile hepimizin yararlandığı bir tür ortak psişik plan.

Siber güvenlik alanında her gün bunun kendi versiyonunu yaşıyoruz:

· Github'da paylaşılan Sigma kuralları

· Tehdit istihbaratı beslemeleri

· YARA depoları

· ATT&CK eşlemeleri

· Diğer kuruluşlardan gelen olay raporları

· Bloglarda veya (X)Twitter'da paylaşılan çok miktarda bilgi ve uzmanlık

Bu, savunucuların kolektif bilinçdışıdır- ekipler, kuruluşlar ve analist nesilleri arasında aktarılan birikmiş uzmanlık, sezgi ve davranışsal anlayış havuzu.

Ama Jung der

ki: "Bu sadece ilk adımdır."

Yararlı olabilmesi için kolektif bilinçdışından gelen arketiplerin bilinçli

hale getirilmesi- yerel bağlama uyarlanması gerekir.

Sigma

kurallarını kopyalamakla kalmayın, onları örnekleyin.

Bunları günlüklerinize, araçlarınıza ve tehditlerinize göre ayarlayın.

"Kahraman" arketipinin her hikayede farklı görünmesi gibi, aynı davranış (T1059.001) aşağıdaki gibi ortamlarda farklı farklı görünür:

· PowerShell günlüğü olmayan küçük bir kuruluş

· Tam telemetriye sahip büyük bir işletme

· Hava boşluklu (Diğer ağlarla bağlantısı olmayan) bir ICS ağı

Arketip ortak bir kavramdır. İfadesi bireyselleştirilmelidir.

👤 5. Persona → UEBA ve Kimlik Kayması

Kişilik, kişinin toplum içinde taktığı maskedir.

Jung psikolojisinde persona, toplum içinde işlev görmek için taktığımız maskedir. Dünyaya gösterdiğimiz kendimizin beklentilere, rollere ve normlara uyarlanmış versiyonudur. Ancak bunun altında gerçek benlik yatar- daha karmaşık, bazen çelişkili ve her zaman maskeyle uyumlu olmayan.

Siber güvenlikte her kullanıcı hesabı kendi kişiliğiyle çalışır:

· Çalışma saatleri

· Cihaz kullanımı

· Erişim modelleri

· Uygulama davranışı

Ancak saldırganlar bir kullanıcı hesabını ele geçirdiğinde (ya da içeriden biri sahtekarlık yaptığında), bu maske kayar. Bu nedenle:

· Ani ayrıcalık kullanımını izleyin

· Coğrafi imkansızlıklara dikkat edin

· Saat anomalilerini takip edin

· Araç tutarsızlıklarını tespit etme (teknik olmayan bir kişi tarafından PowerShell kullanımı gibi)

Bu, kimlik kaymasıdır- persona parçalanır ve gerçek niyet dışarı sızar. UEBA (User and Entity Behavior Analytics -Kullanıcı ve Varlık Davranış Analitiği) bu Jung fikrinin teknik bir ifadesidir: Dijital bir kimliğin kendisi gibi davranmayı ne zaman bıraktığını izlemek.

Tespitte sizin göreviniz maskenin düştüğünü fark etmektir çünkü saldırganlar her zaman yeni araçlar getirmezler. Bazen sadece yüzünüzü ödünç alırlar.

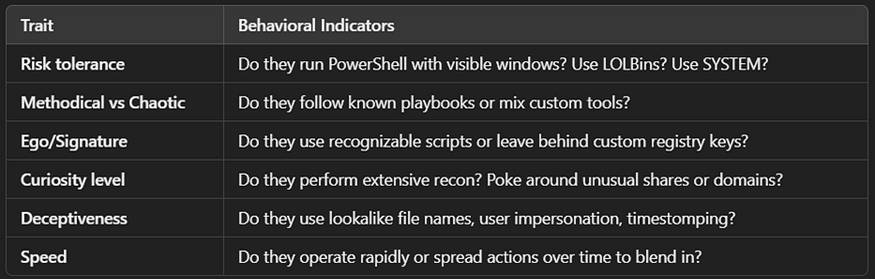

🧠 Saldırgan Psikolojisi Yoluyla Tespitte Davranışsal Profil Oluşturma

Ya bir saldırganın psikolojik profilini bir ortamda hareket etme şeklinden çıkarabilseydiniz?

Atfetme değil.

OPSEC başarısızlığı değil.

Ama daha insani bir şey:

· Dikkatliler mi?

· Kibirliler mi?

· Yaratıcılar mı?

· Kaotik mi yoksa metodik mi hareket ediyorlar?

Tıpkı kolluk kuvvetlerinin araç seçimi, kurban seçimi, saldırı zamanı ve temizlik davranışlarına dayalı olarak seri suçluların davranış profillerini oluşturması gibi, biz de tespit telemetrisini kullanarak aynı şeyi yapabiliriz.

Bunları, tespit verilerinden çıkarabileceğiniz psikolojik boyutlara ayıralım:

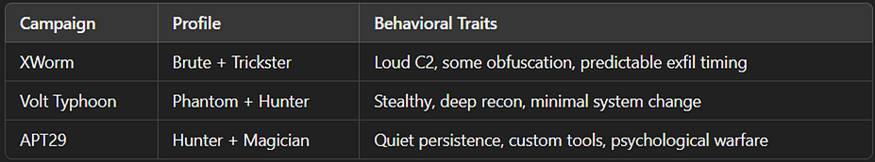

Birkaç örnek davranışı psikolojik profillerle eşleştirelim.

👻 Hayalet

Düşük ego, yüksek gizlilik, son derece temkinlilik. Onları statik eşleştirmeyle

değil anomali tespitiyle yakalayın. Sessizlikleri sinyaldir.

· LOLBIN'lerin kullanırlar

· Kodlanmış komutlar, çok az sayıda dosya kullanırlar

· Araçları nadiren SİSTEM olarak çalıştırırlar

· Mevcut erişim izinlerine dayanırlar

· Çevrede çok az iz bırakırlar

🦍 Vahşi

Gürültülü, hızlı ve umursamaz. Tespit edilmesi kolaydır -

ancak tehlike gizli olmaları değil hızlı olmalarıdır. Hızlı alarm verin,

daha hızlı izole edin.

· Herkesin bildiği, oturmuş araçları kullanırlar

· Başlangıçtan itibaren SİSTEM ayrıcalıklarıyla çalışırlar

· Kısa aralıklarla çoklu yanal hareket tekniğini denerler

· Günlükleri özensizce temizlerler

🎯 Avcı

Odaklanmış, ısrarcı ve keşifçi. Kırmızı ekip çalışmaları zamanı dışındaki keşif

komutlarını işaretleyin. İlişkili net, dsquery, nltest, SharpHound vb. kullanımlarını arayın.

· Derinlemesine keşif gerçekleştirir: AD listeleme, GPO kontrolleri, kullanıcı oturumu incelemesi

· Yavaş, metodik kimlik bilgisi erişimi

· Uyum sağlamak için iş saatlerinde çalışma

Yeterli veri ile izinsiz girişlerin veya saldırı kampanyaların profilini çıkarmaya başlayabilirsiniz

Her komut dosyası, komut satırı ve zamanlanmış görev saldırganın niyetinin bir ifadesidir:

· Hızlı olanlar potansiyel olarak kendilerine güvenleri az kişilerdir

· Sessiz olanlar korkar - ya da denemeler yapmaktadırlar

· Zeki olanlar içten içe bile olsa hayranlık uyandırmak isterler.

Biz sadece davranışları tespit etmeyiz. Profilini çıkarırız, anlarız ve bilinçsiz olanı bilinçli hale getiririz.

Tıpkı Jung'un istediği gibi. 🧘🏽♂️💻

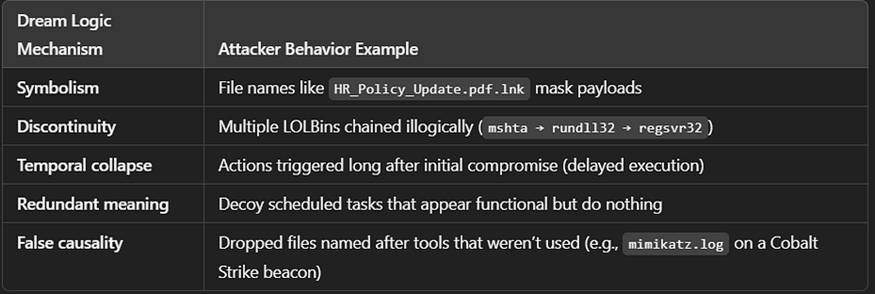

🌙 Tehdit Davranışında Rüya Mantığı: Jungcu Bakış Açısıyla Aldatmayı Anlamak

"Rüya, ruhun en iç ve en gizli girintilerindeki küçük gizli bir kapıdır."

Geleneksel siber güvenlik tespitinde mantığa güveniriz. Neden ve sonuç. Ebeveyn ve çocuk. Girdi ve çıktı. Ancak bazı gelişmiş saldırganlar rüya mantığına göre oynarlar.

· Alakasız araçları birbiri ardına kullanıyorlar

· Saçmalıkların arkasına sığınarak niyetlerini gizliyorlar

· Anlamsız ya da tam tersine, ÇOK ANLAMLI eserler bırakıyorlar

· Rüyaların sahneler şeklinde ilerleyişi gibi ilerlerler- kopuk, doğrusal olmayan, sembolik

Jung terimleriyle, rüya mantığı saçma değildir- doğrusal olmayan, sembolik ve duygu yüklüdür. Rüyalarda:

· Bazı şeyler yanlış yerde görünür ama duygusal olarak anlamlıdır

· Semboller karmaşık korkuları veya arzuları temsil eder

· Zaman, nedensellik ve kimlik akışkandır

· Süreksizlik normal ve anlamlıdır

Bunları saldırgan davranışına çevirelim:

· Saçma bir amaç için kullanılan yasal bir sistem aracı görebilirsiniz

· Rastgele, sahte yazılımlara referans veren dosya yolları

· Pano, duvar kağıdı ayarları veya .lnk meta verilerinden tetiklenen programlar

· LOLBin'lerin birbirlerini özyinelemeli zincirler halinde başlatması

Bu bozuk bir mantık değildir. Bu aldatıcı bir mantıktır- rüya mantığı.

Saldırganlar tespitten kaçmak için rüya mantığını nasıl kullanıyor? Saldırganlar bunu kasıtlı olarak yaparlar- tespit sistemlerinin dayandığı doğrusal mantığı kırmak için.

Tıpkı rüyalarda olduğu gibi, çok mükemmel- çok sıradan - görünen şeyler daha derin bir şeyler saklıyor olabilir.

Bu zamanlanmış

görev gerçekten Dell Update Assistant'tan mı?

Bu kayıt defteri anahtarının gerçekten OneDriveUpgradeCheck olarak adlandırılması

gerekiyor mu?

Bunlar semboller olabilir, gerçekler değil.

Saldırganlar rüya mantığını kullanır çünkü:

· Doğrusal analizi bozarlar

· Programları sembollerin içine gizlerler

· Hem analistleri hem de tespit sistemlerini şaşırtırlar

Buna karşı koymak için rüya analistleri haline gelmeliyiz- niyeti sadece komutlardan değil, hikayeden, sembolizmden ve aldatmacanın yapısından belirleyebilmeliyiz.

Tespit sadece

kalıp eşleştirme değildir.

Mitoloji, anlatı, psikoloji ve sezgidir.

Eğlenceli fikir - Kart olarak Algılama Arketipleri:

────────────────────────────────────

🃏 HİLEKAR

────────────────────────────────────

Bir aldatma ustası. Şekil değiştirir, tespit edilmekten kaçar, bilinen yerlerde

saklanır.

🎯 İlişkili

TTP'ler:

- T1027: Şaşırtma

- T1140: Deobfuscate/Decode

Dosyaları

- T1218: İmzalı Program Proxy Yürütme

🧪 Ortak

Araçlar:

- mshta.exe

- rundll32.exe

- certutil.exe

- regsvr32.exe

🛡 Tespit

İpuçları:

- Uzun, kodlanmış komut satırlarına sahip LOLBin'leri

arayın

- Uyumsuz ebeveyn/çocuk yürütme zincirlerini tespit edin

- Kod içeriklerinde entropi puanlaması kullanın

🔍 Davranış

Profili:

- Dolaylı uygulama

- Kısa ömürlü süreçler

- Genellikle birden fazla LOLBin'in sırayla

zincirlenmesi

Sonuç Düşüncesi: SOC için Jung

SOC statik bir motor değildir. Yaşayan bir ruhtur.

Jung'un rüyaları dinlediği gibi çevremizi dinlersek, bunu yapabiliriz:

· Araçlarımızın gözden kaçırdığı gölge davranışları tespit edin

· Saldırgan oyun kitaplarındaki arketipik kalıpları tanıyın

· Bütünleşme ve bireyselleşme yoluyla yeteneklerinizi olgunlaştırın

· Kolektif bilinçdışını ortak bilgi olarak kullanın- kopyala-yapıştır şeklinde değil

· Kullanıcılar rollerinden ayrıldığında kimlik kaymasını tespit edin